Petya病毒行为分析

0x00 写在前面

本文转自https://www.52pojie.cn/thread-622400-1-1.html

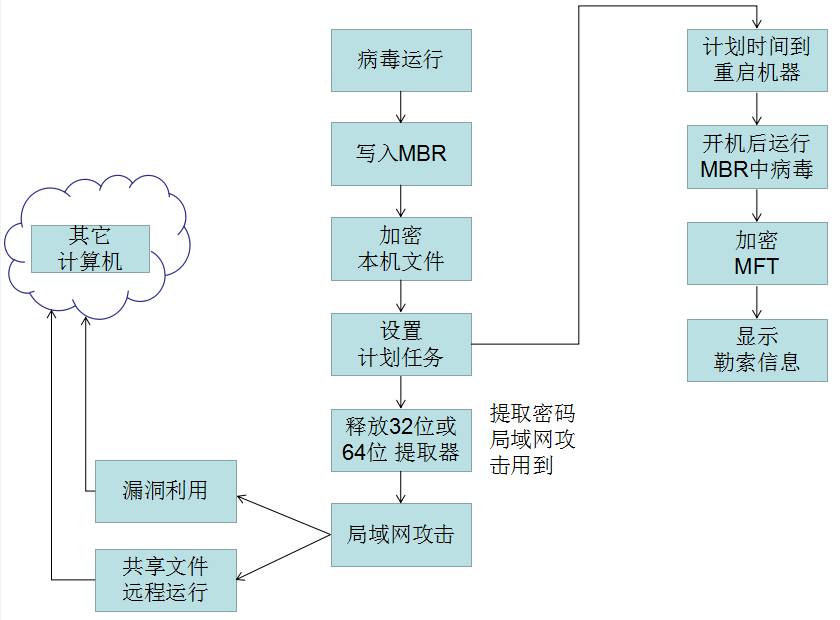

0x01 PetYa行为预览

1、进程自身提权、检测杀软

2、拷贝自身代码到堆内存执行,并卸载自身主模块,躲避内存扫描

3、加密MBR引导扇区数据,篡改MBR代码

4、创建重启计划任务

5、释放密码抓取以及远程命令执行工具

6、通过多种方式进行传播自身以及远程执行

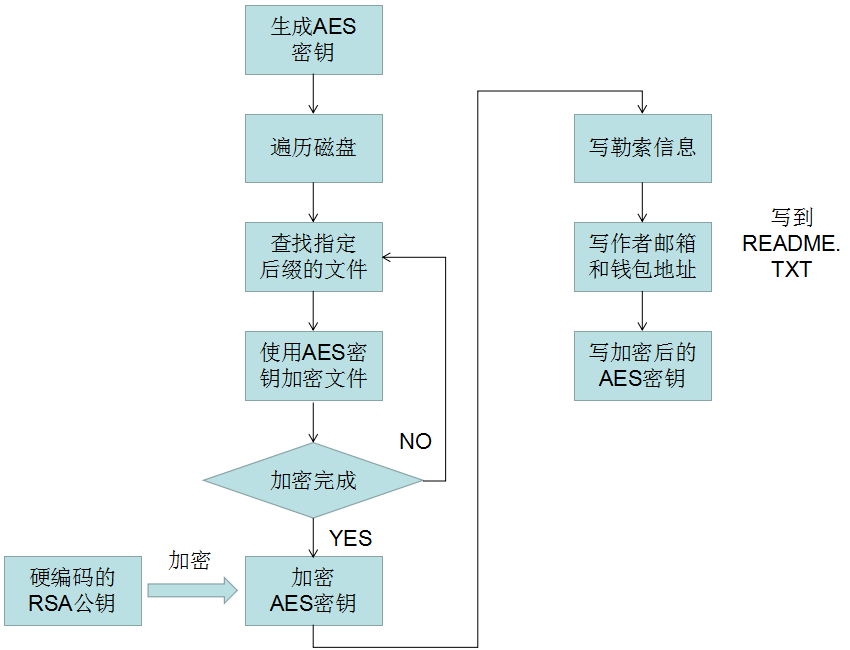

7、加密磁盘指定格式的文件数据,只加密固定磁盘,不对可移动存储设备加密,通过生成AES128密钥加密文件数据、然后用样本内置的RSA公钥加密AES密钥

8、系统重启后加密NTFS文件系统的MFT表

0x02 PetYa攻击流程分析

0x03 PetYa核心加密算法简析

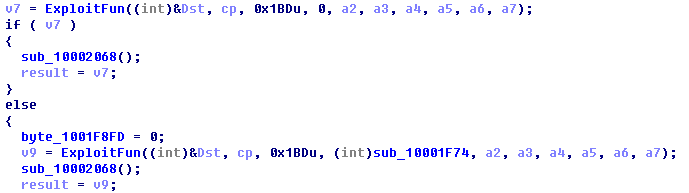

0x04 PetYa传播方式简析

PetYa病毒主要通过EternalBlue(永恒之蓝)和EternalRomance(永恒浪漫)漏洞在内网横向渗透或者通过邮件发送病毒。一下为病毒传播方式代码:

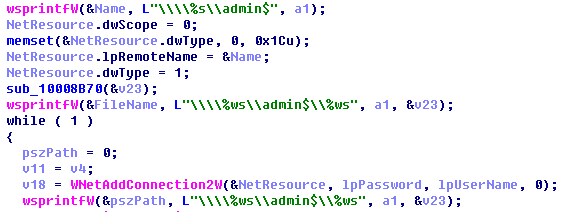

1.利用远程共享传播

2.利用局域网传播

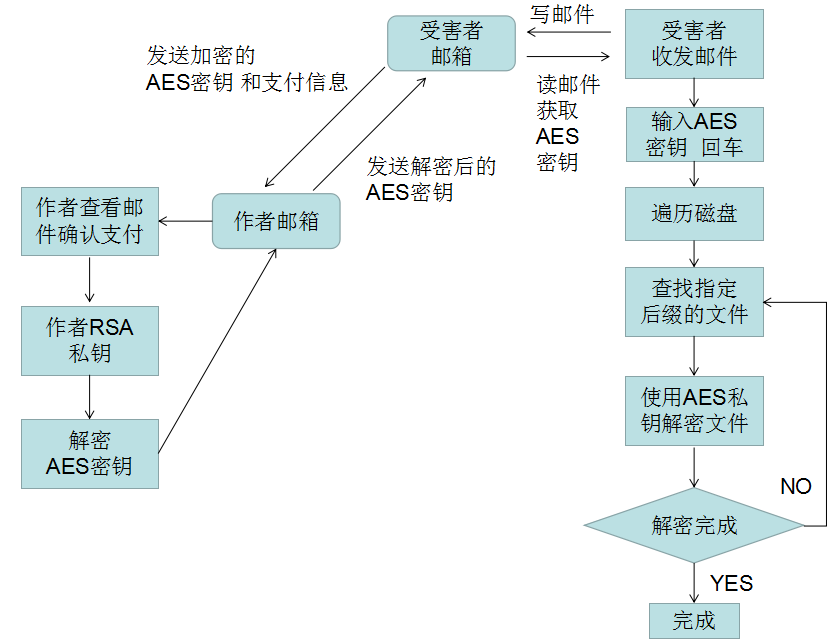

0x05 Petya解密文件过程

这个我也看不懂……

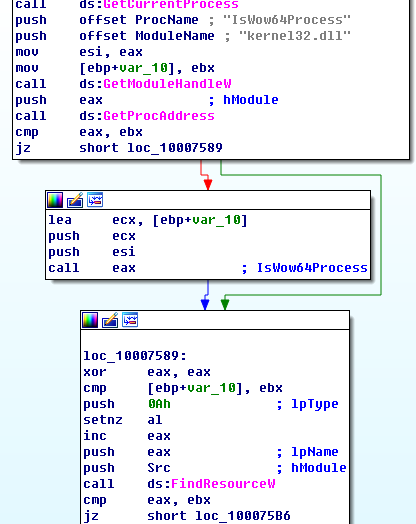

反正病毒根据系统是32位还是64位从资源中释放不同的版本的密码提取软件。

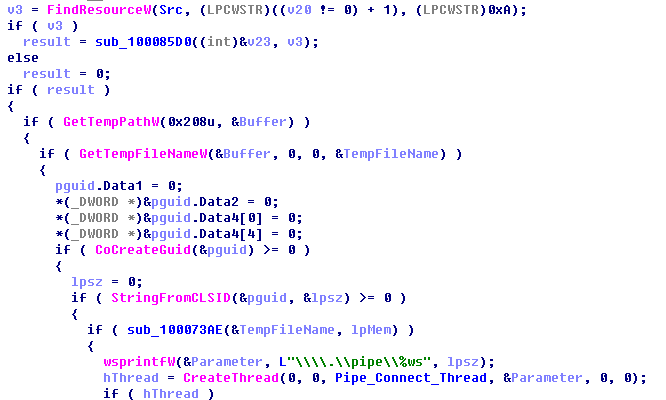

然后释放并运行资源中的密码提取软件,然后创建一个线程使用管道与密码提取程序通信。

0x06 病毒样本下载

这里提供病毒样本下载,请小心食用……